我们已经发现针对 MySQL 服务器的恶意软件可以让服务器对其他网站进行分布式拒绝服务(DDoS)攻击。

首先,攻击者将恶意的用户定义功能(Downloader.Chikdos) 注入到服务器中,使用 Trojan.Chikdos.A DDoS 恶意软件入侵服务器。

根据赛门铁克的遥测数据,大部分被侵害的计算机位于印度,其次是中国、巴西和荷兰。

图. 按区域统计的 Downloader.Chikdos 和 Trojan.Chikdos.A 感染情况

我们的分析发现,受侵害的服务器被用户向中国 IP 地址和美国托管服务提供商发起 DDoS 攻击。 用户定义功能 (UDF) 是经过编译的代码,可从MySQL 中调用来完成一些在数据库管理系统所提供之外的功能。UDF 以文件方式停留在服务器的文件系统上。

使用恶意 UDF 来获取 MySQL 服务器的访问权限并不是新出现的活动。Matthew Zimmerman 在这份报告中全面地记录了这一方法。使用这种技术,攻击者创建 UDF,实施一些恶意活动,例如下载恶意软件或者创建远程shell。然后,攻击者通过 SQL 注入攻击,将 UDF 安装到目标 MySQL 服务器上。

如果攻击者能够执行 SQL 命令,则可以使用DUMP 参数在系统上有效地上传 UDF 文件,这些文件随后加载到MySQL 中。然后执行 UDF,随之运行攻击者创建的任意恶意代码。 Chikdos 在 2013 年 12 月由 CERT.PL 首次记录在案,发现这一威胁同时针对Linux 和 Windows。安装在计算机上的 Linux 版本被 Secure Shell (SSH) 字典攻击侵入。

在最新发现的 Chikdos 攻击活动中,攻击者偏好使用自动化扫描程序或者可能使用蠕虫来侵害 MySQL 服务器并安装 UDF 。但是,尚未识别确切的感染媒介。感染服务器之后,UDF 下载 DDoS 工具,这是 Trojan.Chikdos.A的变种。

Downloader.Chikdos Downloader.Chikdos 的变种,通常是随机命名的 .dll文件。它们可能位于服务器上 MySQL 安装的下列子文件夹中:

通过 MySQL 执行下载程序时,它修改注册表条目以启用TerminalServices,如下所示:

TerminalServices 允许用户远程控制计算机或服务器。攻击者获取此访问权限之后,恶意软件通过在恶意软件中硬编码的URL 下载文件。

所分析示例下载两个文件。修改后的下载程序版本添加名为“qianhua”的新用户到系统。

示例下载的文件均为 Trojan.Chikdos 的变体。似乎托管在两个受侵害的网站上。我们假定使用这两个网站是为了防范托管服务器的合法所有者禁用了其中之一。

Trojan.Chikdos.A 分析的 Trojan.Chikdos.A 变体与前述的 CERT.PL 变体略有不同。这一威胁的变体可以从示例中的PDB 字符串识别。PDB 字符串包含值“Chicken”。

识别出的 Chikdos 活动命令和控制(C&C) 服务器如下所示:

考虑到Trojan.Chikdos.A 用于从受感染系统执行DDoS 攻击,我们相信攻击者入侵 MySQL 服务器是为了利用其大带宽。通过这些资源,相比所用的传统用户目标,攻击者可以启动更大规模的DDoS 攻击活动。

MySQL 也是全球第二流行的数据库管理系统,这为攻击者提供了广泛的潜在目标。 为了针对这些类型的攻击提供保护,SQL服务器应尽可能避免以管理员权限运行。使用 SQL 服务器的应用程序应该定期打补丁,并遵循良好的编程实践以防范SQL 注入漏洞。检查是否存在新的用户帐户,确保安全配置了远程访问服务。 Norton Security、Symantec EndpointProtection 和其他 Symantec security products 通过以下检测方法,针对用户提供保护:

这些文件的哈希值如下所示: Downloader.Chikdos哈希值

Trojan.Chikdos.A哈希值

|

通过恶意软件劫持MySQL服务器来执行DDoS攻击

时间:2016-01-07 16:16来源:未知 作者:最模板 点击:次

我们已经发现针对 MySQL 服务器的恶意软件可以让服务器对其他网站进行分布式拒绝服务(DDoS)攻击。 首先,攻击者将恶意的用户定义功能(Downloader.Chikdos) 注入到服务器中,使用 Troja

顶一下

(0)

0%

踩一下

(0)

0%

------分隔线----------------------------

- 热点内容

-

- MySQL执行状态show processlist分析

当感觉mysql性能出现问题时,通常会先看下当前mysql的执行状态,...

- mysql忘记root密码与root帐号被删除处

1、查找修改配置文件 修改my.ini(windows系统)或my.cnf(linux系统)文件...

- mac上安装mysql 以及root密码忘记或权

安装mysql配置环境 1.sudo vi ~/bash_profile 2.输入i 3.编辑入下面内容:...

- MySQL删除binlog日志及日志恢复数据

基本上大家装MySQL,都会开启binlog功能,开启这个功能的好处是...

- 如何导出MySQL带日期格式的文件

MySQL中如何只用SQL语句导出带日期格式的文件,导出文件使用SEL...

- MySQL执行状态show processlist分析

- 随机模板

-

-

ecshop仿顺风优选带团购手 人气:412

-

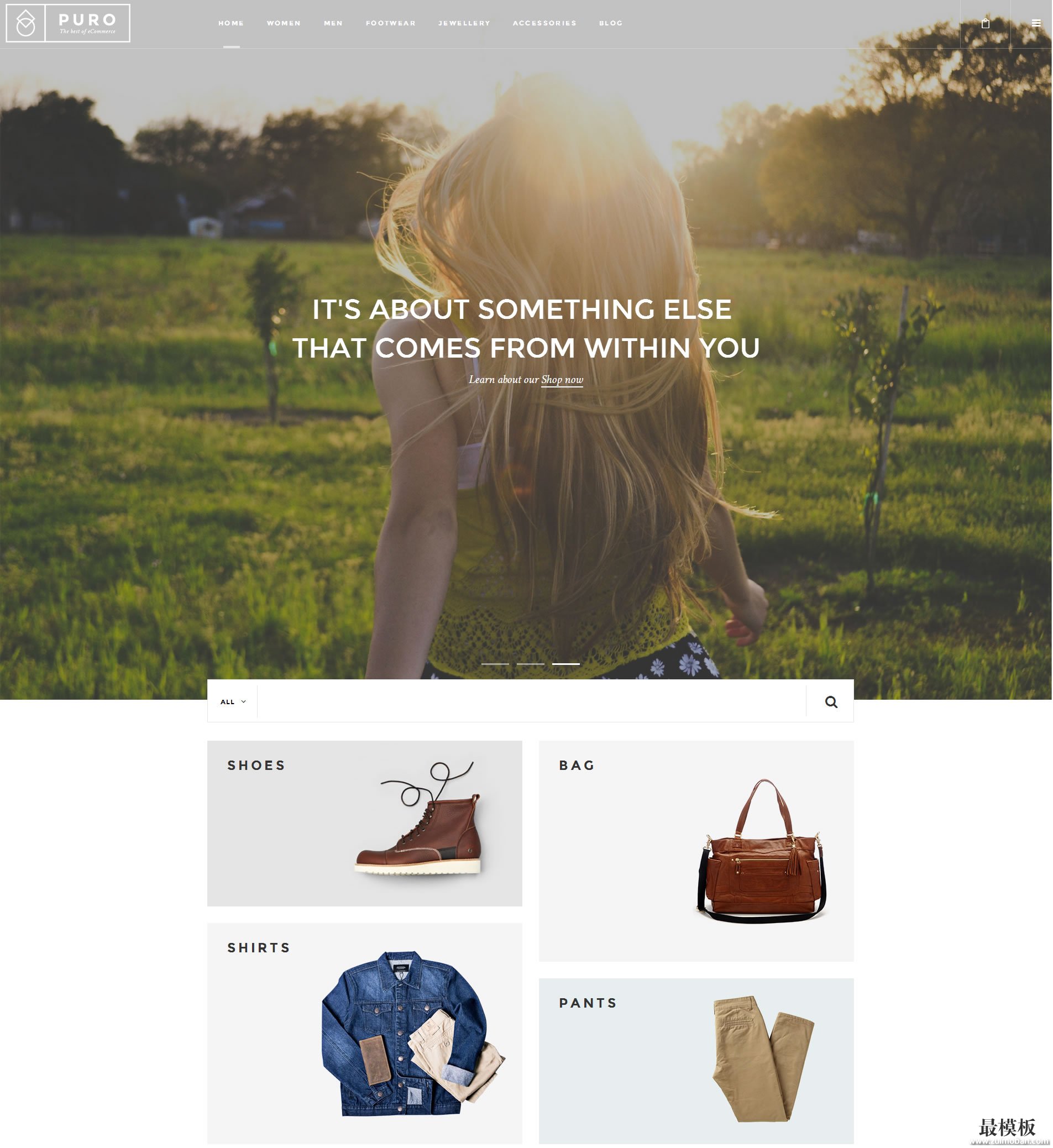

Puro英文综合商城网站mag

人气:169

Puro英文综合商城网站mag

人气:169

-

ecshop兰亭模板lightinthebox模

人气:2385

ecshop兰亭模板lightinthebox模

人气:2385

-

综合网店系统|宅品ecshop模

人气:750

综合网店系统|宅品ecshop模

人气:750

-

ecshop仿蘑菇街2016最新模板

人气:711

ecshop仿蘑菇街2016最新模板

人气:711

-

ecshop仿凡客2011免费模板整

人气:4511

ecshop仿凡客2011免费模板整

人气:4511

-