高级PHP应用程序漏洞审核技术(4)

时间:2011-03-10 14:59来源:未知 作者:最模板 点击:次

漏洞审计策略 PHP版本要求:php4和php5.2.1 系统要求:无 审计策略:通读代码 2)当magic_quotes_gpc = Off时,在php5.24下测试显示: aaaa 'aaa bb' b 对于magic_quotes_gpc

顶一下

(2)

100%

踩一下

(0)

0%

------分隔线----------------------------

- 热点内容

-

- php生成字符串随机码实现方法

php生成字符串随机码实现方法 */ $validcharacters = abcdefghijklmnopqrs...

- 用PHP自动把纯文本转换成Web页面

如何使用PHP来快速将纯ASCII文本完美地转换成为可读的HTML标记。...

- 网站防注入与挂马 PHP.INI 安全设置

当要在防止页面攻击时,可在页面的头部include防攻击文件,就像通...

- php测试性能代码

php测试性能代码 function microtime_float () { list ($usec, $sec) = explode(...

- PHP error_reporting(E_ALL ^ E_NOTICE)错误报

本文章详细的介绍了关于PHP,error_reporting,错误报告PHP error_report...

- php生成字符串随机码实现方法

- 随机模板

-

-

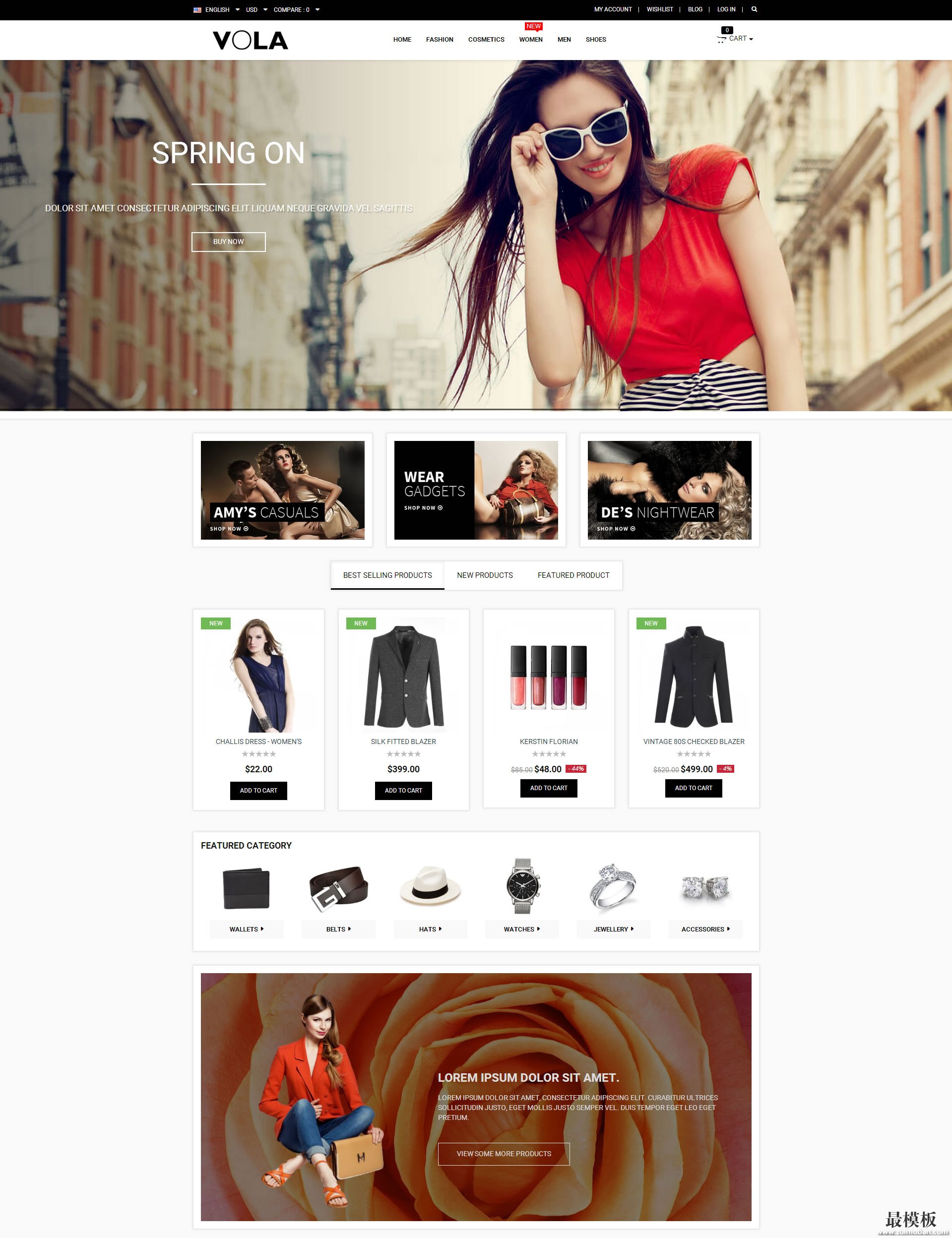

Vola英文外贸服装商城Mag

人气:382

Vola英文外贸服装商城Mag

人气:382

-

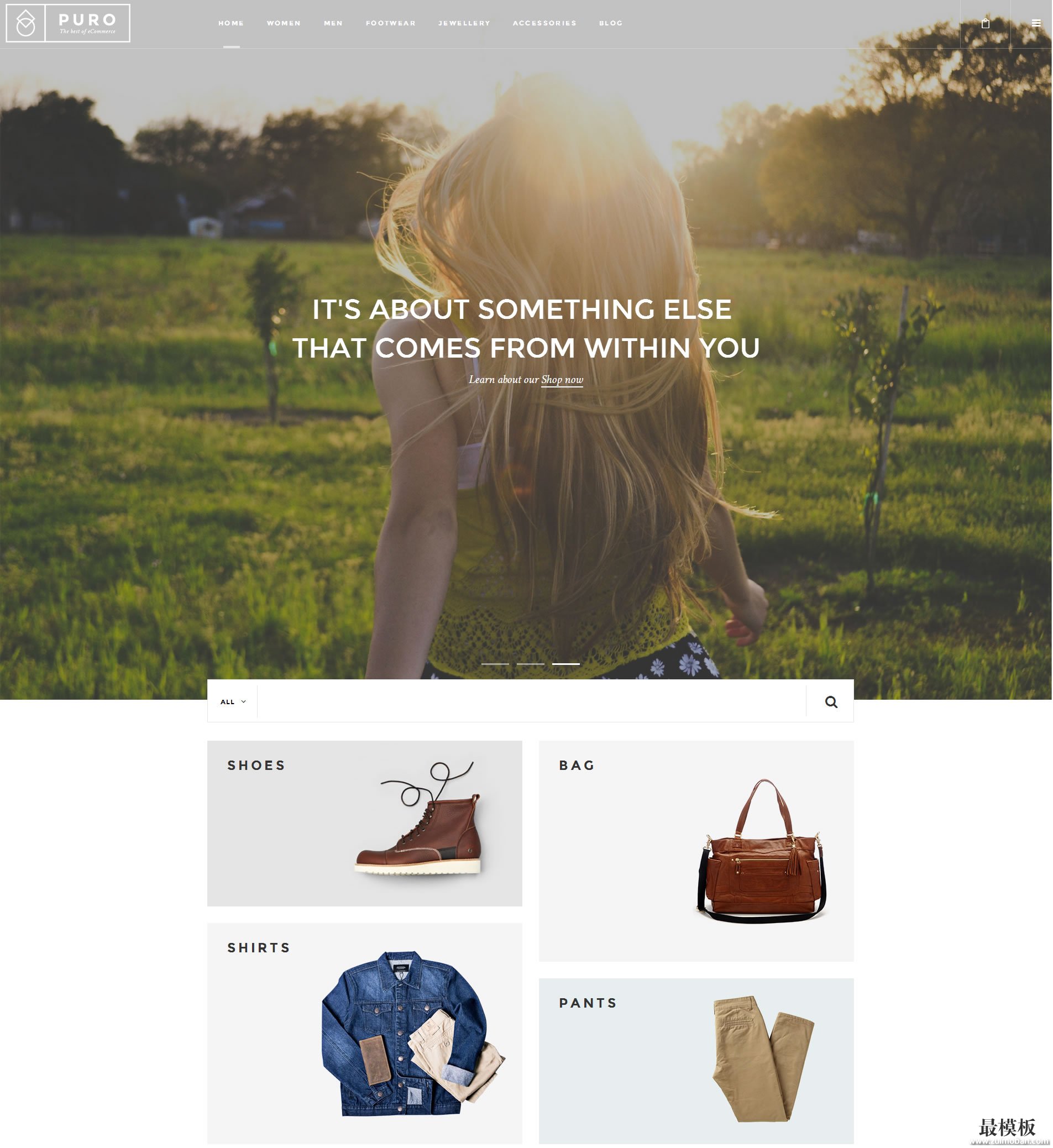

Puro英文综合商城网站mag

人气:169

Puro英文综合商城网站mag

人气:169

-

shopex衣服网服装模板

人气:430

shopex衣服网服装模板

人气:430

-

ecshop仿御灵珠宝商城模板

人气:497

ecshop仿御灵珠宝商城模板

人气:497

-

英文卖包包衣服商城|ecs

人气:5353

英文卖包包衣服商城|ecs

人气:5353

-

ecshop英文国家地区表,ecs

人气:1266

ecshop英文国家地区表,ecs

人气:1266

-